Le ‘Phishing’ (‘hameçonnage’ en français) est l’une des attaques informatiques les plus populaires de ces dernières années. Cette pratique consiste à envoyer un email frauduleux invitant à une action et redirigeant l’utilisateur vers un faux site internet en apparence authentique. Celui-ci est alors invité à se connecter ou a payer une facture, procurant ainsi aux malfaiteurs ses identifiants, mot de passe, numéro de carte de crédit, etc. Dans cet article nous illustrerons comment repérer au mieux les tentatives de phishing et rappellerons quelques bonnes pratiques.

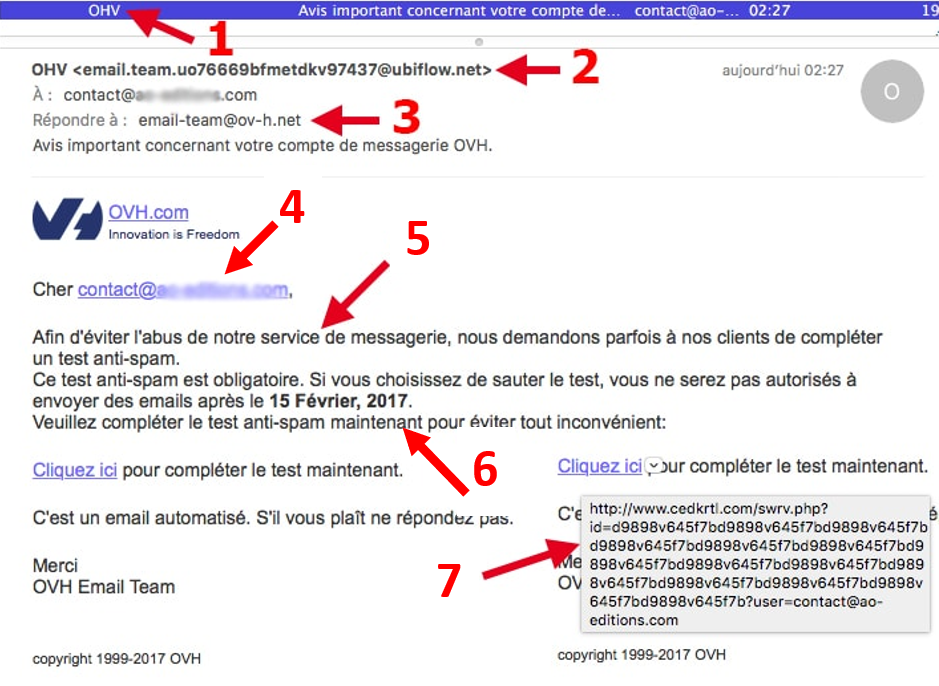

Exemple d’un mail d’hameçonnage

Voici ci-dessous un email en apparence tout à fait légitime. Il s’agit pour un utilisateur de passer un test antispam obligatoire avant une certaine date. Celui-ci est envoyé avec le logo d’une entreprise réputée, reprend la mise en forme et son but semble être justifié. D’autres motifs raisonnables peuvent être invoqués telles une suspension de service à cause du non-paiement d’une facture ou (un de nos favoris !) une alerte d’intrusion sur l’un de vos comptes suivis d’une demande de connexion pour vérification sous peine de suspension de compte.

Reprenons l’exemple didactique ci-dessus pour en analyser le contenu. En effet plusieurs signes pointent vers une tentative de phishing :

- Une coquille dans le titre ou le corps du texte qui sont mal orthographiés ;

- L’envoyeur est identifié comme « OVH », mais à y regarder de plus près, l’adresse mail d’envoi est pour le moins étrange et son nom de domaine est ‘@ublifow.net’. Cette tentative est assez grossière, mais souvent l’adresse d’envoi est extrêmement proche d’un nom de domaine authentique : une seule lettre de différence, un nom de domaine en ‘.net.’ au lieu de ‘.fr’, etc… ;

- L’adresse email de réponse est sur un nom de domaine suspect elle aussi : ‘@ov-h.net’ ;

- Les salutations s’adressent non pas à votre nom ou prénom, mais à une adresse email. De même les salutations sont trop génériques peuvent prêter a suspicion ;

- Le texte dans le corps de l’email présente une syntaxe étrange ou bien qui semble avoir été mal traduite ;

- Le message vous invite à agir de manière urgente et/ou met en avant les conséquences néfastes en cas de non-action. Le but étant de vous stresser et de ne pas bien faire attention aux autres indices ;

- Le lien de redirection dans l’email peut avoir une apparence légitime, mais si vous le survolez de votre souris, le véritable lien de redirection apparaît alors et celui-ci n’est non seulement pas le même, mais il apparaît pour le moins suspect ;

- Ce n’est pas le cas dans cet email, mais si ce dernier contient une pièce jointe, ne jamais l’ouvrir. Et ce d’autant si le titre de cette pièce jointe titille votre curiosité. C’est fait exprès et il s’agit probablement d’un virus informatique ;

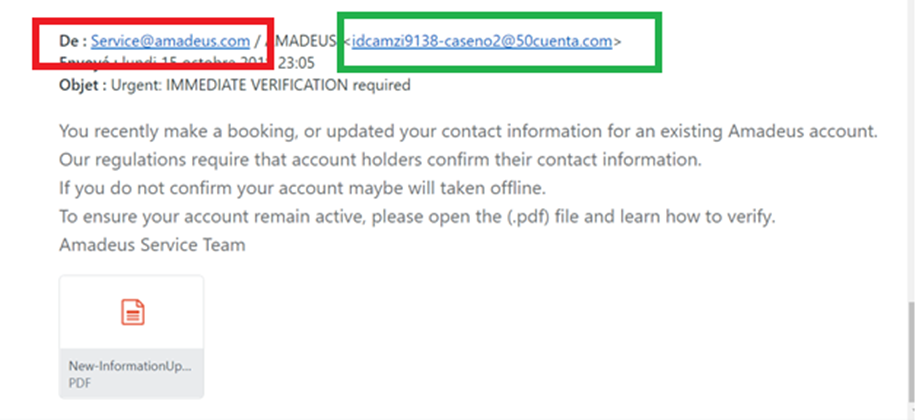

Un autre cas ou la vigilance s’impose concerne l’utilisation par l’expéditeur de la fonction « envoyé en tant que ». Cela permet d’afficher comme ci-dessous un email avec qui donne l’impression d’être légitime comme ‘@amadeus.com’ ci-dessous en rouge.

Le véritable email de l’expéditeur est celui en vert à droite. Dans cet exemple il apparait clairement mais parfois il est nécessaire de passer la souris sur le mail SANS cliquer dessus afin de voir qui est le véritable expéditeur de l’email.

Enfin d’autres règles de bon sens s’appliquent. Par exemple, si vous n’êtes typiquement pas le destinataire de ce genre d’email ou bien s’ils appellent à des actions inhabituelles et critiques, la prudence s’impose. En cas de doute, demandez à vos collègues ou à votre responsable informatique.

Exemple d’un faux site internet d’hameçonnage

Si toutefois vous avez cliqué sur un tel lien, il est fort probable que vous arrivez sur un site vitrine ayant en apparence la légitimité d’un site authentique. Les malfaiteurs en auront copié tout le design jusque dans les moindres détails. Toutefois si vous regardez de plus près l’exemple ci-dessous paru dans la presse récemment, vous pourrez remarquer que l’URL (adresse du site web) n’est pas celle du gouvernement puisque la séquence ‘.app’ y est de trop.

Si vous vous dites qu’il aurait été difficile de s’en apercevoir, c’est que la fraude a été bien faite. En effet peu probable que chacun d’entre nous connaisse l’adresse du site web des impôts par cœur et puisse différencier le faux du vrai. Comment faire en ce cas ? En cas de doute, il est recommandé de se connecter directement au site (via une recherche Google ou par ses favoris par exemple) plutôt que de se connecter via le lien de redirection contenu dans l’email.